Der Wassersektor zählt zu den kritischen Infrastrukturen (KRITIS). Ein erfolgreicher Angriff auf den Sektor kann zu erheblichen hygienischen und gesundheitlichen Problemen führen und schlimmsten Fall Menschenleben bedrohen. Bei der 6. VDI-Konferenz zum Thema „Optimierung industrieller Kläranlagen“ informiert Greenbone über Schwachstellenmanagement im Wassersektor und wie durch frühzeitiges Erkennen und Beseitigen von Schwachstellen die Angriffsfläche von IT-Infrastrukturen verkleinert werden kann.

Alles gut durch Digitalisierung?

Digitalisierung gilt als Heilsbringer der Stunde. Auch wenn man das manchmal kritisch bewerten mag, ist diese Entwicklung nicht aufzuhalten. Es gibt einfach zu viele Gründe, die für Digitalisierung sprechen. Es gibt aber auch viele Gründe, mit denen wir uns kritisch auseinandersetzen müssen, auch und gerade dort, wo es um unsere Sicherheit geht. Je mehr Informationstechnologie wir aufstellen, desto mehr digitalisierte Angriffsfläche bieten wir.

Böswillige Nutzende dieser Angriffsflächen können weltweit agieren und ebenfalls digitalisierte Währungen wie Bitcoin ermöglichen es ihnen, auch weltweit Profit aus Schwachstellen zu schlagen.

Im Gegensatz zu einem Bankeinbruch ist der Angriff auf eine industrielle Abwasseranlage eher ein Mittel zum Zweck. Angreifende wollen nicht den Inhalt eines Safes, sondern zielt dabei auf die Verwundbarkeit als solche ab, um sich dadurch Vorteile zu verschaffen, meist durch Erpressung. Angegriffen werden nicht nur technische Anlagen selbst, sondern oft auch das technische und organisatorische Umfeld von Netzen bis zur Verwaltung. Diese Angreifenden sind keine Hacker mit Hoodies und Matrix-Bildschirmschoner, die mal eben Notstand auf dem Konto haben, sondern kriminelle Organisationen, die industriell und professional organisiert sind. Dem gegenüber müssen wir uns mit widerstandsfähigen Organisationen, Prozessen und Lösungen wappnen. Das rückt das Thema Cyber-Resilienz immer mehr in unsere Aufmerksamkeit.

Unter Cyber-Resilienz versteht man die Fähigkeit eines Unternehmens oder einer Organisation, ihre Geschäftsprozesse trotz widriger Cyber-Umstände aufrechtzuerhalten. Das können Cyber-Angriffe sein, aber auch unbeabsichtigte Hindernisse wie ein fehlgeschlagenes Software-Update oder menschliches Versagen. Cyber-Resilienz ist ein umfassendes Konzept, das über die IT-Sicherheit hinausgeht. Es vereint die Bereiche Informationssicherheit, Business-Kontinuität und organisatorische Resilienz. Um einen Zustand der Cyber-Resilienz zu erreichen, ist es wichtig, Schwachstellen frühzeitig zu erkennen, sie wirtschaftlich zu priorisieren und zu beseitigen.

Warum Cyber-Resilienz für kritische Infrastrukturen besonders wichtig ist

Nachhaltige Cyber-Resilienz ist für Unternehmen aller Branchen wichtig. Unverzichtbar ist sie aber im Bereich der kritischen Infrastrukturen (KRITIS). Darunter fallen laut Definition der Bundesregierung „Organisationen oder Einrichtungen mit wichtiger Bedeutung für das staatliche Gemeinwesen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere dramatische Folgen eintreten würden.“

KRITIS-Organisationen müssen sich daher besonders gut gegen Cyber-Angriffe schützen – das schreibt der Gesetzgeber vor. Die EU begann bereits 2006 mit dem European Programme for Critical Infrastructure Protection (EPCIP) und erweiterte und ergänzte dieses in den folgenden Jahren. Mitgliedsstaaten setzen die EU-NIS Direktive in nationales Recht um, Deutschland beispielsweise mit dem IT-Sicherheitsgesetz (IT-SIG). Große Wirtschaftsnationen haben bereits Regulierungsinstanzen entwickelt. In den USA ist dies zum Beispiel das National Institute of Standards and Technology (NIST) und in Deutschland das Bundesamt für Sicherheit in der Informationstechnik (BSI).

In Deutschland sind die kritischen Infrastrukturen in 9 Sektoren eingeteilt. Einer davon ist der Wassersektor mit den Sparten öffentliche Wasserversorgung und Abwasserbeseitigung. Er umfasst zum Beispiel Wasserwerke, Pumpanlagen, Wasserleitungen und -netze, Kläranlagen, die Kanalisation sowie Stau- und Hochwasserschutzanlagen. Sie alle spielen eine entscheidende Rolle für unsere Gesellschaft.

Angriffe auf die Wasserversorgung könnten eine Gesellschaft daher bis ins Mark treffen und im schlimmsten Fall Menschenleben bedrohen. Ebenso gefährlich sind Attacken auf die Abwasserentsorgung. Funktioniert sie nicht mehr, würde das zu erheblichen hygienischen und gesundheitlichen Problemen führen. Da in der Wasserinfrastruktur heute eine Vielzahl von IT-Systemen und elektronischen Steuerungssystemen (ICS) zum Einsatz kommt, wird sie zum

attraktiven Ziel für Hacker.

Vorfälle zeigen die Verwundbarkeit des Wassersektors

In den vergangenen Jahren gab es weltweit zahlreiche Angriffe auf Wasser-Infrastrukturen. Gravierende Folgen blieben dabei bisher zum Glück aus. Die Attacken zeigen jedoch, dass Hacker ausloten, wie sie die Kontrolle über Steuerungssysteme übernehmen und weitere Angriffe vorbereiten können. So versuchten 2013 iranische Hacker in die Systeme des Bowman Avenue Damms in der Nähe des Ortes Rye Brooke bei New York einzudringen. Der Damm dient dazu, den Wasserfluss nach starken Regenfällen zu kontrollieren und eine Überflutung des Orts zu vermeiden. Den Hackern gelang es, Kontrolle über die Steuerung der Fluttore zu erlangen. Da diese aber gerade wegen einer Wartung nicht am Netz waren, konnten die Cyber-Kriminellen glücklicherweise keinen Schaden anrichten.

Im März 2016 berichtete der Sicherheitsspezialist Verizon in seinem monatlichen Security Breach Report von einem Cyber-Angriff auf einen amerikanischen Wasserversorger, der unter dem Pseudonym Kemuri Water Company genannt wird. Hacker waren in die SCADA-Plattform eingedrungen. Dadurch konnten sie programmierbare Logik-Controller manipulieren. Sie änderten Einstellungen am Wasserfluss und an der Menge der Chemikalien, die für die Wasseraufbereitung zugesetzt wurden. Glücklicherweise entdeckte der Wasserversorger den Vorfall schnell und konnte die Einstellungen wieder korrigieren, ohne dass größerer Schaden entstand. Für ihren Angriff nutzten die Hacker eine ungepatchte Schwachstelle im Kunden-Zahlungsportal aus.

Zwischen November 2016 und Januar 2017 hackten Cyber-Kriminelle mehrere Mobilfunk-Router einer US-Wasserbehörde. Die Router dienten dazu, sicheren kabellosen Zugang für das Monitoring der Pumpstationen zur Verfügung zu stellen. Zum Glück waren die Angreifenden jedoch nicht auf Sabotage aus, sondern hatten es auf die Internetressourcen der Behörde abgesehen. Deren Rechnung stieg von durchschnittlich 300 US-Dollar pro Monat auf satte 45.000 Dollar im Dezember und 53.000 Dollar im Januar an. Für ihre Attacke nutzen die Hacker eine Schwachstelle in den Routern des Herstellers Sixnet aus. Dieser hatte nach eigenen Angaben bereits im Mai einen Patch zur Verfügung gestellt, den die Behörde jedoch nicht installiert hatte.

Im vergangenen Jahr wurde Israel gleich mehrfach Opfer von Cyber-Angriffen auf Wasserversorgungs- und -aufbereitungsanlagen. Im April unternahmen Hacker einen großen Cyber-Angriff auf Steuerungs- und Kontrollsysteme von Kläranlagen, Pumpstationen und Abwasserkanäle, wie das Israeli National Cyber Directorate (INCD) in einer Erklärung mitteilte. Das INCD forderte daraufhin Unternehmen im Wassersektor dazu auf, Passwörter für alle mit

dem Internet verbundenen Systeme zu ändern und sicherzustellen, dass die Software der Kontrollsysteme auf dem neuesten Stand ist. Laut Financial Times versuchten die Hacker, den Chlorgehalt des Wassers in einer Wasseraufbereitsungsanlage zu verändern. Der Angriff war nicht erfolgreich. Wäre er es gewesen, hätte eine leichte Vergiftung der Bevölkerung, die von der Aufbereitsungsanlage versorgt wird, die Folge sein können. Bereits im Juni gab es zwei weitere Angriffe auf Israels Wasseranlagen. Dieses Mal waren landwirtschaftliche Wasserpumpen betroffen.

In Deutschland gab es zwar noch keinen vergleichbaren Vorfall, allerdings berichtet das Bundesamt für Sicherheit in der Informationstechnik (BSI) in seinem aktuellen Bericht zur Lage der IT-Sicherheit in Deutschland über die Umsetzung der erforderlichen organisatorischen und technischen Vorkehrungen zur Vermeidung von Störungen. Im Wassersektor treten dabei Mängel in den Bereichen Netztrennung, Notfallmanagement und physischer Sicherheit auf. Im Berichtszeitraum von Juni 2019 bis Mai 2020 gab es im Wassersektor in Deutschland mehrere Vorfälle, die auf Störungen in Steuerungskomponenten zurückzuführen waren. Die Behebung der Störungen war sehr langwierig und aufwendig. Schäden konnten dadurch vermieden werden, dass die Betreiber umsichtig handelten und Redundanzen vorhanden waren.

Angriffspunkte im Wassersektor

IT- und OT-Systeme unterstützen den Wasserkreislauf. In der Wassererzeugung (1) werden Systeme zur Qualitätskontrolle und digitale Pumpensteuerung

genutzt, um den Wasserzufluss aus verschiedenen Quellen hin zur Wasserverteilung (2) zu steuern. Digitale Mess- und Steuerungsverfahren kontrollieren Wasserdruck und -qualität im Wassernetz und sind somit Teil der gesamten IT-Angriffsfläche. In der Entwässerung (3) werden Abwasserpumpen und Vorreinigungen durch Siebe, die an zentralen Stellen überwacht werden, eingesetzt. Die Wasseraufbereitung (4) ist gerade durch die notwendige digitalisierte Steuerung von physikalischen, chemischen und biologischen Prozessen eine kritische Komponente.

In der Trinkwasserversorgung und Abwasserentsorgung kommen daher eine Vielzahl von vernetzten IT-Systemen und industriellen Steuerungssystemen zum Einsatz, die weitgehend automatisierte Prozesse ermöglichen. Beispiele dafür sind Sensoren für die Temperatur, die Durchflussgeschwindigkeit oder den Chlorgehalt, fernauslesbare Zähler, aber auch Webportale und mobile Apps für Kunden.

Hürden für die IT-Sicherheit im Wassersektor

Um ihre Angriffsfläche für Cyber-Kriminelle zu verkleinern, müssen Unternehmen aus dem Wassersektor das gesamte Spektrum der vernetzten Systeme, Geräte und Applikationen berücksichtigen.

Doch das ist nicht immer ganz einfach. Ein Problem dabei ist, dass die ICS, die in der Wasserinfrastruktur im Einsatz sind, aus unterschiedlichen Generationen stammen. Viele der älteren Steuerungssysteme wurden in einer Zeit entwickelt, in der Cyber Security noch kaum oder gar nicht berücksichtigt wurde. Das führt zu einer heterogenen, verwundbaren IT-Landschaft. Die hochgradige Automatisierung und Abhängigkeit von Industriesteuerungen macht die Wasserinfrastruktur zusätzlich besonders angreifbar. Außerdem werden die eingesetzten IT-Systeme immer komplexer. Dadurch haben es Unternehmen schwer, ein ausreichendes Schutzniveau zu erreichen. Die zunehmende Vernetzung von Komponenten innerhalb der Feld-

und Steuerungsebene sowie der Steuerungs- und Prozessleittechnik erhöht die Komplexität noch weiter. Gleichzeitig vergrößert sich damit die Angriffsfläche für Hacker. Sie haben immer mehr Möglichkeiten, in Netzwerke einzudringen, Daten zu stehlen oder Industrie-Steuerungen zu manipulieren.

Auch bislang nicht ausgenutzte Schwachstellen dürfen nicht unterschätzt werden

Eine kürzlich durchgeführte Studie von Kenna Security hat ergeben, dass die Anzahl der insgesamt entdeckten Schwachstellen pro Jahr von 4.100 im Jahr 2011 auf 17.500 im Jahr 2021 gestiegen ist. Andererseits ist der Anteil der Schwachstellen, die von Hackern ausgenutzt wurden, nicht gleichermaßen stark gewachsen. Was ist der Grund hierfür?

Cyberkriminalität folgt den gleichen ökonomischen Regeln wie jedes andere Geschäftsmodell: geringste Investition für maximales Ergebnis. Aber die Cyberkriminalität leidet auch unter demselben Problem wie die IT-Branche im Allgemeinen: Experten sind eine begrenzte Ressource. Unternehmen können diese Ausgangslage nicht ändern, aber sie können dafür sorgen, dass ihre Angriffsfläche reduziert wird. Eine große Angriffsfläche zu tolerieren, auch wenn die Schwachstellen noch nicht waffenfähig sind, bedeutet, Kontrolle durch Glücksspiel zu ersetzen. Sobald es für Cyberkriminelle billiger erscheint oder das Ergebnis vielversprechend ist, wird sich die Internetkriminalität auf noch nicht waffenfähige Schwachstellen konzentrieren und die Umwandlung der Schwachstellen in Waffen wird schnell erfolgen.

Noch schlimmer ist die Motivation von Cyber-Terroristen, die bisher aufgrund mangelnder Fachkenntnisse glücklicherweise erfolglos waren. Es ist unklar, ob sie die notwendigen Fähigkeiten erlangen werden und falls ja, wann. Aber sie folgen nicht den Regeln der Ökonomie, was sie bei der Auswahl von Zielen und geeigneten waffenfähigen Schwachstellen weniger berechenbar macht.

Im Wesentlichen gibt es zwei gute allgemeine Gründe, warum Organisationen einen Prozess zur Verwaltung und Minimierung ihrer gesamten Angriffsoberfläche einrichten sollten und sich nicht nur auf die aktuellen (oder wahrscheinlichen) waffenfähigen Schwachstellen konzentrieren

sollten:

- Pandemierisiko: Während es für eine einzelne kriminelle Organisation vielleicht nicht attraktiv ist, in die Umwandlung einer teureren Schwachstelle in eine Waffe zu investieren, wird es umso interessanter, je mehr Unternehmen sich dazu entscheiden, nichts gegen diese Schwachstelle zu unternehmen. Je weniger geimpft werden, desto besser breitet sich die Pandemie aus.

- Automatisierungsrisiko: Die Automatisierung von Exploits ist nicht nur ein attraktiver, kostengünstiger Weg. Sie reduziert das Zeitfenster, um mit Gegenmaßnahmen zu reagieren, erheblich.

Geringe Angriffsfläche durch Schwachstellenmanagement

Unabhängig davon, wie viele Schwachstellen vorhanden sind, wird die Bewältigung von Schäden und aktiven Gegenmaßnahmen gegen laufende Angriffe für Unternehmen exponentiell teuer, wenn sie nicht von einem kontinuierlichen Prozess begleitet werden, der die Angriffsfläche identifiziert, verwaltet und reduziert.

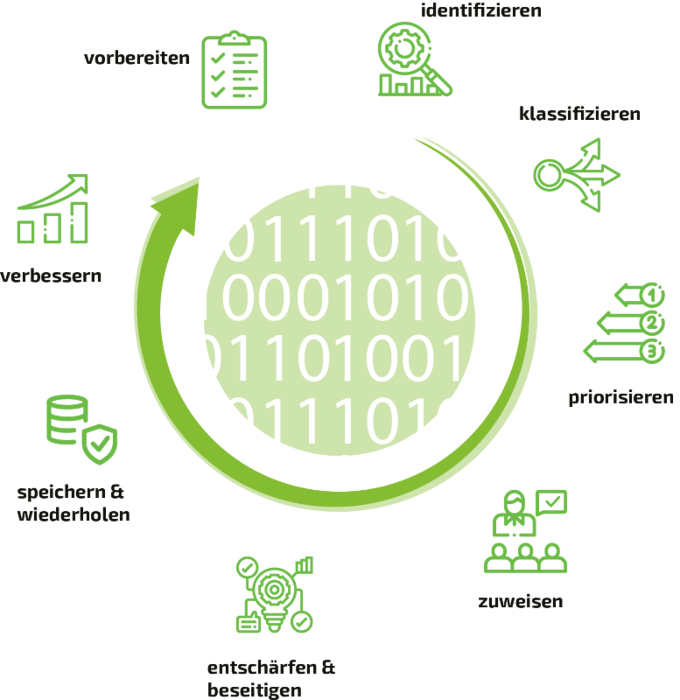

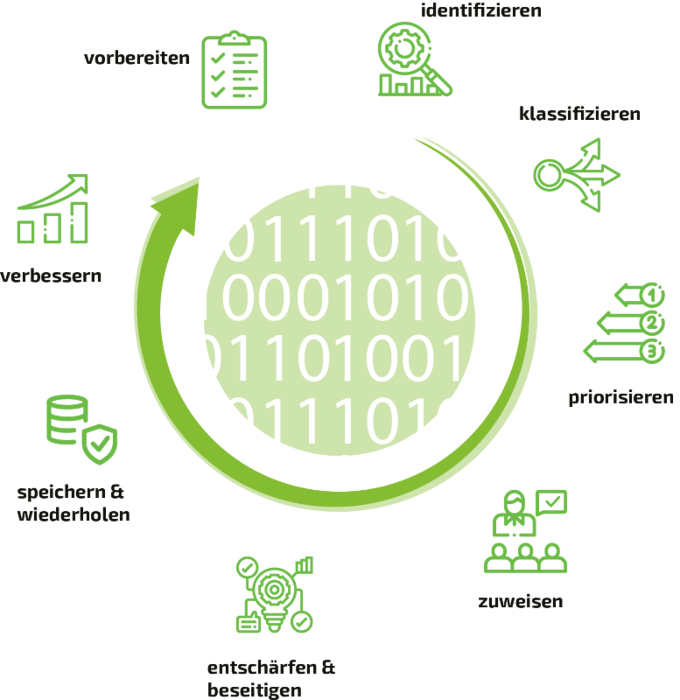

Cyber-Resilienz ist ein kontinuierlicher Prozess. Er verstärkt die Fähigkeiten eines Unternehmens, einer Attacke zu widerstehen, und versetzt es in die Lage, auch während eines Angriffes zu funktionieren. Um dies zu erreichen, ist es wichtig, die Angriffsfläche zu reduzieren und so die Basis zu stabilisieren. Das bedeutet, Schwachstellen zu identifizieren, die von Angreifenden ausgenutzt werden könnten und somit den Angreifenden einen Schritt voraus zu sein.

999 von 1.000 Schwachstellen sind bereits über ein Jahr bekannt. Mit Schwachstellenmanagement können diese Schwachstellen also erkannt und beseitigt werden, bevor sie von Angreifenden ausgenutzt werden. Dies reduziert die Angriffsfläche der IT-Infrastruktur stark.

Schwachstellenmanagement-Lösungen arbeiten voll automatisiert und bieten durch Features wie Zeitpläne und benutzerdefinierte Scan-Konfigurationen den Nutzern die Möglichkeit, vollständige Schwachstellenmanagement-Prozesse zu erstellen, die ständig nach Schwachstellen suchen. Im Endergebnis sorgt Schwachstellenmanagement für nachhaltig widerstandsfähigere Systeme.