Trotz des Ausfalls der „National Vulnerability Database” (NVD) des amerikanischen „National Institute of Standards and Technology“ (NIST) ist die Greenbone-Engine zur Erkennung von Schwachstellen weiterhin voll funktionsfähig. Sie bietet zuverlässige Schwachstellen-Scans, ohne auf fehlende CVE-Anreicherungsdaten angewiesen zu sein.

Seit 1999 stellt die MITRE Corporation mit Common Vulnerabilities and Exposures (CVE) kostenlose öffentliche Informationen über Schwachstellen zur Verfügung, indem sie Informationen über Software-Schwachstellen veröffentlicht und verwaltet. Das NIST hat diese CVE-Berichte seit 2005 fleißig erweitert und mit Kontext angereichert, um die Bewertung von Cyberrisiken zu verbessern. Anfang 2024 wurde die Cybersecurity-Gemeinschaft überrascht, als die NIST-NVD zum Stillstand kam. Etwa ein Jahr später war der Ausfall noch immer nicht vollständig behoben [1][2]. Bei einer jährlich steigenden Zahl von CVE-Einreichungen haben die Schwierigkeiten des NIST dazu geführt, dass ein großer Prozentsatz ohne Kontext blieb, wie z. B. bei der Bewertung des Schweregrads (CVSS), den Listen betroffener Produkte (CPE) und den Einstufungen von Schwachstellen (CWE).

Die jüngsten von der Trump-Administration angestoßenen politischen Veränderungen haben die Unsicherheit über die Zukunft des Austauschs von Schwachstelleninformationen und der vielen Sicherheitsanbieter, die davon abhängig sind, vergrößert. Der Haushaltsplan für das Geschäftsjahr der CISA enthält bemerkenswerte Kürzungen in bestimmten Bereichen, wie z. B. 49,8 Millionen Dollar weniger für Beschaffung, Bau und Verbesserungen sowie 4,7 Millionen Dollar weniger für Forschung und Entwicklung. Als Reaktion auf die Finanzierungsprobleme hat die CISA Maßnahmen zur Kürzung der Ausgaben ergriffen, darunter Anpassungen bei Verträgen und Beschaffungsstrategien.

Um es klar zu sagen: Das CVE-Programm ist noch nicht ausgefallen. Am 16. April erließ die CISA in letzter Minute eine Anweisung, ihren Vertrag mit MITRE zu verlängern, um den Betrieb des CVE-Programms für weitere elf Monate sicherzustellen, nur wenige Stunden bevor der Vertrag auslaufen sollte. Niemand kann jedoch vorhersagen, wie sich die zukünftigen Ereignisse entwickeln werden. Die potenziellen Auswirkungen auf den Austausch von Informationen sind alarmierend und deuten vielleicht auf eine neue Dimension von „kaltem Cyberkrieg“ hin.

Dieser Artikel enthält einen kurzen Überblick über die Funktionsweise des CVE-Programms und darüber, wie die Erkennungsfunktionen von Greenbone auch während des NIST NVD-Ausfalls aufrechterhalten werden.

Ein Überblick über den Betrieb des CVE-Programms

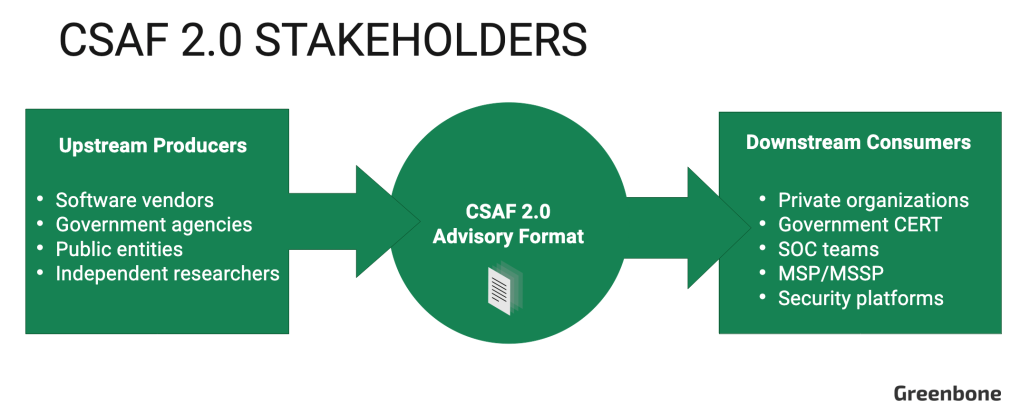

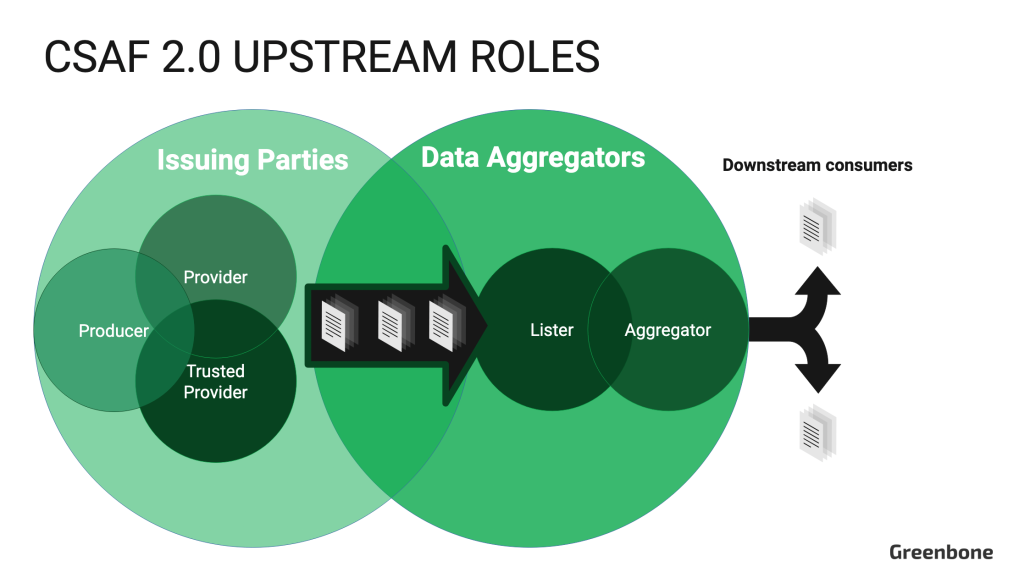

Die MITRE Corporation ist eine gemeinnützige Organisation, die die Aufgabe hat, die innere Sicherheit der USA an mehreren Fronten zu unterstützen, einschließlich der Verteidigungsforschung zum Schutz kritischer Infrastrukturen und der Cybersicherheit. MITRE betreibt das CVE-Programm, fungiert als primäre CNA (CVE Numbering Authority) und unterhält die zentrale Infrastruktur für die CVE-ID-Zuweisung, die Veröffentlichung von Datensätzen, die Kommunikationsabläufe zwischen allen CNAs und ADPs (Authorized Data Publishers) sowie die Programmverwaltung. MITRE stellt der Öffentlichkeit CVE-Daten über die Website CVE.org und das GitHub-Repository cvelistV5 zur Verfügung, das alle CVE-Datensätze im strukturierten JSON-Format enthält. Das Ergebnis ist eine hocheffiziente, standardisierte Berichterstattung zu Schwachstellen und ein nahtloser Datenaustausch im gesamten Cybersicherheitsökosystem.

Nachdem eine Schwachstellen-Beschreibung von einem CNA an MITRE übermittelt wurde, hat das NIST in der Vergangenheit immer etwas hinzugefügt:

- CVSS (Common Vulnerability Scoring System): Ein Schweregrad und ein detaillierter Vektorstring, der den Risikokontext für Angriffskomplexität (AC), die Auswirkungen auf Vertraulichkeit (C), Integrität (I) und Verfügbarkeit (A) sowie andere Faktoren enthält.

- CPE (Common Platform Enumeration): Eine speziell formatierte Zeichenfolge, die zur Identifizierung betroffener Produkte dient, indem sie den Produktnamen, den Hersteller, die Versionen und andere architektonische Spezifikationen weitergibt.

- CWE (Common Weakness Enumeration): Eine Ursachenklassifizierung nach der Art des betreffenden Softwarefehlers.

CVSS ermöglicht es Unternehmen, den Grad des Risikos einer bestimmten Schwachstelle leichter zu bestimmen und dementsprechend strategische Abhilfemaßnahmen zu ergreifen. Da die ersten CVE-Berichte nur eine nicht standardisierte Deklaration des betroffenen Produkts erfordern, ermöglicht es die Ergänzung von CPE durch NIST den Plattformen für das Schwachstellenmanagement, den CPE-Abgleich als schnelle, wenn auch etwas unzuverlässige Methode durchzuführen, um festzustellen, ob eine CVE in der Infrastruktur eines Unternehmens existiert oder nicht.

Einen detaillierteren Einblick in die Funktionsweise des Verfahrens zur Offenlegung von Schwachstellen und wie CSAF 2.0 eine dezentralisierte Alternative zum CVE-Programm von MITRE bietet, finden Sie in unserem Artikel: Wie CSAF 2.0 automatisiertes Schwachstellenmanagement vorantreibt. Als Nächstes wollen wir uns den NIST NVD-Ausfall genauer ansehen und verstehen, was Greenbones Erkennung gegen diesen Ausfall widerstandsfähig macht.

Der NIST-NVD-Ausfall: Was ist passiert?

Seit dem 12. Februar 2024 hat die NVD die Anreicherung von CVEs mit wichtigen Metadaten wie CVSS-, CPE- und CWE-Produktkennungen drastisch reduziert. Das Problem wurde zuerst vom VP of Security von Anchore erkannt. Im Mai 2024 waren etwa 93 % der nach dem 12. Februar hinzugefügten CVEs nicht angereichert. Im September 2024 hatte das NIST seine selbst gesetzte Frist nicht eingehalten; 72,4 % der CVEs und 46,7 % der neu hinzugefügten KEVs (Known Exploited Vulnerabilities) der CISA waren immer noch nicht angereichert [3].

Die Verlangsamung des NVD-Anreicherungsprozesses hatte erhebliche Auswirkungen auf die Cybersecurity-Gemeinschaft, nicht nur, weil angereicherte Daten für Verteidiger entscheidend sind, um Bedrohungen effektiv zu priorisieren, sondern auch, weil einige Schwachstellen-Scanner auf diese angereicherten Daten angewiesen sind, um ihre Erkennungstechniken einzusetzen.

Als Verteidiger der Cybersicherheit lohnt es sich zu fragen: War Greenbone vom Ausfall des NIST NVD betroffen? Die kurze Antwort lautet: Nein. Lesen Sie weiter, um herauszufinden, warum die Erkennungsfähigkeiten von Greenbone gegen den NIST NVD-Ausfall resistent sind.

Greenbone-Erkennungsrate trotz NVD-Ausfall hoch

Ohne angereicherte CVE-Daten werden einige Lösungen für das Schwachstellenmanagement unwirksam, da sie auf den CPE-Abgleich angewiesen sind, um festzustellen, ob eine Schwachstelle in der Infrastruktur eines Unternehmens vorhanden ist. Greenbone ist jedoch gegen den Ausfall der NIST NVD gewappnet, da unsere Produkte nicht vom CPE-Abgleich abhängen. Die OPENVAS-Schwachstellentests von Greenbone können auf der Grundlage von nicht angereicherten CVE-Beschreibungen erstellt werden. Greenbone erkennt sogar bekannte Schwachstellen und Fehlkonfigurationen, für die es nicht einmal CVEs gibt, wie z. B. CIS-Compliance Benchmarks [4][5].

Für die Erstellung von Schwachstellentests (VT) beschäftigt Greenbone ein engagiertes Team von Software-Ingenieuren, die die zugrunde liegenden technischen Aspekte von Schwachstellen identifizieren. Greenbone verfügt über eine CVE-Scanner-Funktion, die einen herkömmlichen CPE-Abgleich ermöglicht. Im Gegensatz zu Lösungen, die sich ausschließlich auf die CPE-Daten der NIST NVD stützen, um Schwachstellen zu identifizieren, setzt Greenbone jedoch Erkennungstechniken ein, die weit über den grundlegenden CPE-Abgleich hinausgehen. Daher bleiben die Fähigkeiten von Greenbone zur Erkennung von Schwachstellen auch angesichts von Herausforderungen wie dem jüngsten Ausfall der NIST NVD robust.

Um eine hoch belastbare, branchenführende Schwachstellen-Erkennung zu erreichen, interagiert die Greenbone-Komponente OPENVAS Scanner aktiv mit exponierten Netzwerkdiensten, um eine detaillierte Karte der Angriffsfläche eines Zielnetzwerks zu erstellen. Dies beinhaltet die Identifizierung von Diensten, die über Netzwerkverbindungen zugänglich sind, die Untersuchung dieser Dienste zur Ermittlung von Produkten und die Ausführung individueller Schwachstellentests (VT) für jede CVE- oder Nicht-CVE-Sicherheitslücke, um aktiv zu überprüfen, ob diese vorhanden sind. Der Enterprise Vulnerability Feed von Greenbone enthält über 180.000 VTs, die täglich aktualisiert werden, um die neuesten veröffentlichten Schwachstellen zu identifizieren und eine schnelle Erkennung der neuesten Bedrohungen zu gewährleisten.

Zusätzlich zu seinen aktiven Scan-Funktionen unterstützt Greenbone die agentenlose Datenerfassung über authentifizierte Scans. Greenbone sammelt detaillierte Informationen von den Endpunkten und bewertet die installierten Softwarepakete anhand der veröffentlichten CVEs. Diese Methode ermöglicht eine präzise Erkennung von Schwachstellen, ohne auf die angereicherten CPE-Daten der NVD angewiesen zu sein.

Wichtige Erkenntnisse:

- Unabhängigkeit von angereicherten CVE-Daten: Die Schwachstellenerkennung von Greenbone ist nicht auf angereicherte CVE-Daten angewiesen, die von der NVD des NIST bereitgestellt werden, wodurch eine unterbrechungsfreie Leistung bei Ausfällen gewährleistet ist. Anhand einer grundlegenden Beschreibung einer Schwachstelle können die Ingenieure von Greenbone ein Erkennungsmodul entwickeln.

- Erkennung über CPE-Abgleich hinaus: Obwohl Greenbone eine CVE-Scanner-Funktion für den CPE-Abgleich enthält, gehen die Erkennungsfähigkeiten weit über diesen grundlegenden Ansatz hinaus und nutzen mehrere Methoden, die aktiv mit Scan-Zielen interagieren.

- Angriffsflächen-Mapping: Der OPENVAS-Scanner interagiert aktiv mit exponierten Diensten, um die Angriffsfläche des Netzwerks abzubilden und alle im Netzwerk erreichbaren Dienste zu identifizieren. Greenbone führt auch authentifizierte Scans durch, um Daten direkt von den Interna der Endpunkte zu sammeln. Diese Informationen werden verarbeitet, um verwundbare Pakete zu identifizieren. Angereicherte CVE-Daten wie CPE sind nicht erforderlich.

- Widerstandsfähigkeit bei Ausfällen der NVD-Anreicherung: Die Erkennungsmethoden von Greenbone bleiben auch ohne NVD-Anreicherung wirksam, da sie die von CNAs bereitgestellten CVE-Beschreibungen nutzen, um genaue aktive Prüfungen und versionsbasierte Schwachstellenbewertungen zu erstellen.

Greenbones Ansatz: praktisch, wirksam und widerstandsfähig

Greenbone ist ein Beispiel für den Gold-Standard in Bezug auf Praktikabilität, Effektivität und Widerstandsfähigkeit und setzt damit einen Maßstab, den IT-Sicherheitsteams anstreben sollten. Durch den Einsatz von aktivem Netzwerk-Mapping, authentifizierten Scans und aktiver Interaktion mit der Zielinfrastruktur gewährleistet Greenbone zuverlässige, belastbare Erkennungsfunktionen in unterschiedlichen Umgebungen.

Dieser höhere Standard ermöglicht es Unternehmen, Schwachstellen selbst in komplexen und dynamischen Bedrohungslandschaften sicher zu erkennen. Auch ohne NVD-Anreicherung bleiben die Erkennungsmethoden von Greenbone effektiv. Mit nur einer allgemeinen Beschreibung können die VT-Ingenieure von Greenbone genaue aktive Prüfungen und produktversionsbasierte Schwachstellenbewertungen entwickeln.

Durch einen grundlegend robusten Ansatz zur Erkennung von Schwachstellen gewährleistet Greenbone ein zuverlässiges Schwachstellenmanagement und hebt sich damit von anderen Anbietern im Bereich der Cybersicherheit ab.

Alternativen zu NVD / NIST / MITRE

Die MITRE-Problematik ist ein Weckruf für die digitale Souveränität, und die EU hat bereits (und schnell) reagiert. Eine lang erwartete Alternative, die EuVD der ENISA, der Agentur der Europäischen Union für Cybersicherheit, ist nun verfügbar und wird in einem unserer nächsten Blogbeiträge vorgestellt.