Nonostante l’interruzione del NIST NVD, il sistema di rilevamento di Greenbone mantiene piena operatività, garantendo scansioni affidabili delle vulnerabilità senza dipendere dai dati di arricchimento CVE mancanti.

Dal 1999, il Common Vulnerabilities and Exposures (CVE), gestito dalla MITRE Corporation, fornisce gratuitamente informazioni pubbliche sulle vulnerabilità, pubblicando e aggiornando dati sulle falle del software. Dal 2005, il National Institute of Standards and Technology (NIST) ha arricchito questi rapporti CVE, dando maggiore contesto per migliorare la valutazione del rischio informatico. Tuttavia, all’inizio del 2024, la comunità della sicurezza informatica è stata sorpresa dall’interruzione delle attività del NIST National Vulnerability Database (NVD). A circa un anno di distanza, questa interruzione non è stata ancora completamente risolta [1][2]. Con il numero crescente di CVE segnalati ogni anno, le difficoltà del NIST hanno causato un ritardo significativo nell’assegnazione di contesti fondamentali come il punteggio di gravità (CVSS), gli elenchi di prodotti interessati (CPE) e le classificazioni delle debolezze (CWE).

I cambiamenti politici promossi di recente dall’amministrazione Trump hanno generato notevole incertezza riguardo al futuro della condivisione delle informazioni sulle vulnerabilità, influenzando anche numerosi fornitori di sicurezza che da tali dati dipendono. Parallelamente, il bilancio 2025 della Cybersecurity and Infrastructure Security Agency (CISA), riflette una significativa riduzione delle risorse in aree chiave. In particolare, si registra un taglio di circa 49,8 milioni di dollari destinati ad appalti, costruzioni e miglioramenti e una diminuzione di 4,7 milioni di dollari per attività di ricerca e sviluppo. Questi ridimensionamenti hanno spinto la CISA ad adottare misure di contenimento delle spese, tra cui la revisione dei contratti e l’ottimizzazione delle strategie di approvvigionamento.

Nonostante le recenti preoccupazioni, il programma CVE non ha subito alcuna interruzione: il 16 aprile 2025, la CISA ha esteso all’ultimo minuto il contratto con MITRE, garantendo la continuità dei servizi CVE per altri 11 mesi, proprio poche ore prima della scadenza prevista. Tuttavia, l’evoluzione degli eventi rimane imprevedibile. Il potenziale impatto negativo sulla condivisione dell’intelligence suscita allarme, configurando forse una nuova dimensione geopolitica, paragonabile a una forma di guerra fredda digitale.

Questo articolo fornisce una breve panoramica sul funzionamento del programma CVE e su come le capacità di rilevamento di Greenbone siano rimaste invariate durante l’interruzione del NIST NVD.

Funzionamento del programma CVE: una panoramica

La MITRE Corporation, organizzazione senza scopo di lucro, opera come pilastro strategico per la sicurezza interna statunitense abbracciando ricerca difensiva, protezione delle infrastrutture critiche e cybersecurity. Nella gestione del programma CVE, MITRE ricopre un ruolo centrale come Primary CNA (CVE Numbering Authority), coordinando l’infrastruttura chiave per l’assegnazione degli ID CVE, la pubblicazione dei record e i flussi di comunicazione tra tutti i CNA e gli Authorized Data Publishers (ADP). I dati CVE sono resi pubblici attraverso il sito web del MITRE CVE.org e il repository cvelistV5 su GitHub, dove i record sono archiviati in formato JSON strutturato. Questo modello ha ottimizzato il reporting delle vulnerabilità, standardizzato i processi e assicurato una condivisione dei dati fluida nell’ecosistema della sicurezza informatica globale.

Quando in passato un CNA inviava una descrizione della vulnerabilità al MITRE, il NIST ha sempre aggiunto informazioni chiave quali:

- CVSS (Common Vulnerability Scoring System): un punteggio di gravità (da 0 a 10) e una stringa vettoriale dettagliata che descrive il rischio associato alla vulnerabilità. Il CVSS valuta fattori come la complessità dell’attacco (Attack Complexity, AC), l’impatto su riservatezza (Confidentiality, C), integrità (Integrity, I) e disponibilità (Availability, A), oltre ad altri parametri.

- CPE (Common Platform Enumeration): una stringa appositamente formattata che identifica in modo univoco i prodotti e le versioni interessate dalla vulnerabilità, includendo nome del prodotto, fornitore e dettagli architetturali.

- CWE (Common Weakness Enumeration): classifica le cause profonde della vulnerabilità in base alla tipologia del difetto software.

ll CVSS consente alle organizzazioni di quantificare il rischio associato a una vulnerabilità attraverso un punteggio standardizzato (0-10), facilitando la prioritizzazione strategica degli interventi di bonifica. Poiché le segnalazioni CVE iniziali includono solo dichiarazioni non standardizzate sui prodotti coinvolti, l’integrazione dei CPE da parte del NIST consente alle piattaforme di sicurezza di utilizzare il matching CPE come metodo rapido, sebbene parzialmente inaffidabile, per identificare la presenza di vulnerabilità nell’infrastruttura di un’organizzazione.

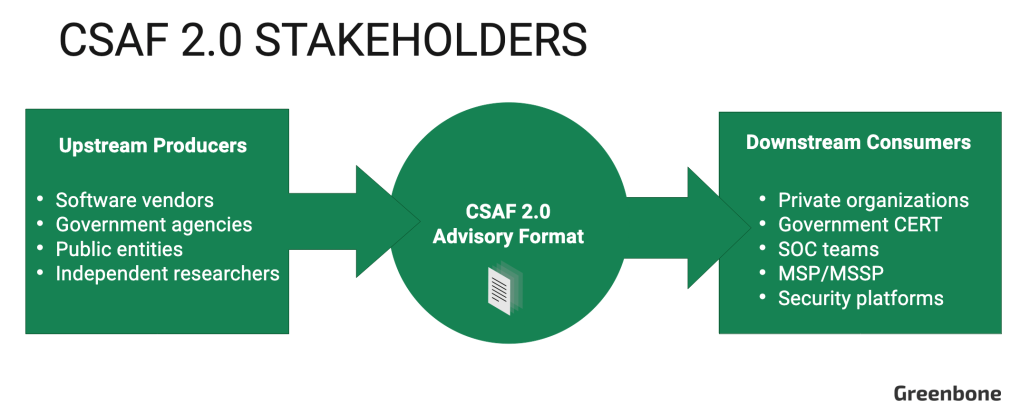

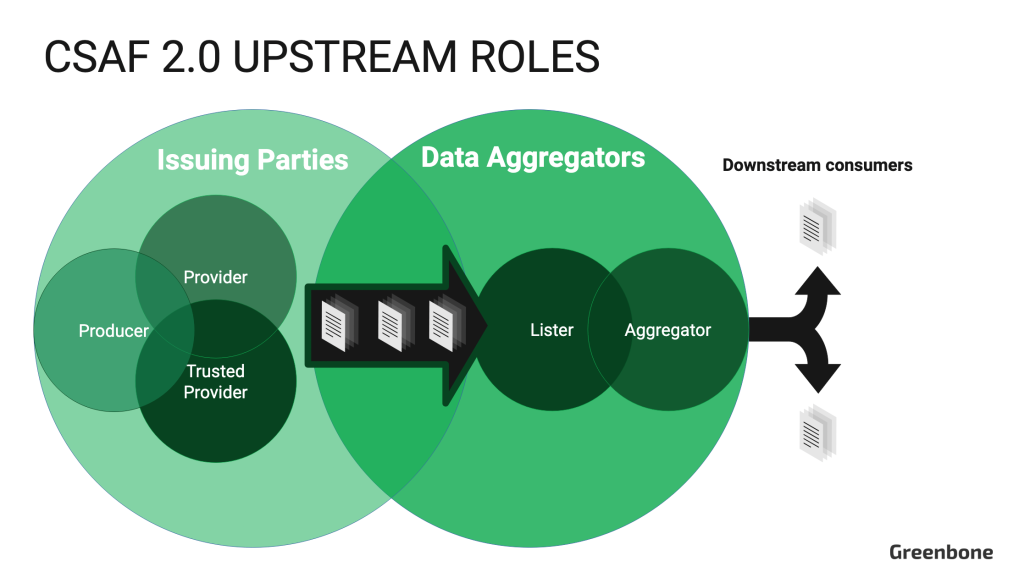

Se desideri approfondire come funziona il procedimento di divulgazione delle vulnerabilità e il ruolo di CSAF 2.0 come alternativa decentralizzata al programma CVE del MITRE, leggi il nostro articolo: Cos’è il Common Security Advisory Framework 2.0 e come automatizza il vulnerability management. Di seguito procediamo ad esaminare le criticità del NIST NVD e identifichiamo gli elementi che garantiscono la capacità di Greenbone di rilevare le vulnerabilità nonostante il malfunzionamento del database federale.

Interruzione NVD del NIST: cos’è successo?

A partire dal 12 febbraio 2024, il NVD ha ridotto drasticamente l’arricchimento delle vulnerabilità CVE con metadati importanti come punteggi CVSS, identificatori CPE e classificazioni CWE. Il problema è emerso inizialmente grazie al vicepresidente della sicurezza di Anchore, che ne ha segnalato l’impatto operativo. A maggio 2024, circa il 93% delle CVE aggiunte dopo il 12 febbraio risultava privo di analisi contestuali. A settembre 2024, il NIST non ha rispettato la scadenza autoimposta per colmare il ritardo: il 72,4% delle CVE e il 46,7% delle KEV (Known Exploited Vulnerabilities) del CISA rimanevano non erano ancora state arricchite [3].

Il rallentamento del processo di arricchimento del National Vulnerability Database (NVD) ha avuto ripercussioni significative per la comunità della sicurezza informatica. Non solo perché i dati arricchiti sono fondamentali per i difensori nel definire con efficacia le priorità delle minacce, ma anche perché numerosi strumenti di scansione delle vulnerabilità si basano su questi metadati per rilevare e valutare le falle di sicurezza.

In qualità di difensore della cybersecurity, è lecito chiedersi se Greenbone sia stato colpito dall’interruzione del NIST NVD. La risposta è no. Continua a leggere per scoprire perché le capacità di rilevamento di Greenbone sono riuscite a far fronte all’interruzione del NIST NVD.

Il rilevamento di Greenbone risulta efficace nonostante l’interruzione NVD

Senza metadati CVE arricchiti, molte soluzioni di sicurezza risultano inefficaci a causa della dipendenza dalla corrispondenza CPE per identificare le vulnerabilità. Tuttavia, Greenbone è riuscito a far fronte all’interruzione del NIST NVD grazie a un approccio indipendente dal CPE: i test di vulnerabilità OpenVAS possono essere sviluppati direttamente dalle descrizioni CVE non arricchite, integrando anche il rilevamento di configurazioni errate e vulnerabilità senza CVE, come i benchmark CIS [4][5].

Per sviluppare i test di vulnerabilità (VT), Greenbone si avvale di un team dedicato di ingegneri software specializzati nell’analisi degli aspetti tecnici alla base delle vulnerabilità. Il sistema include uno scanner CVE in grado di eseguire una corrispondenza CPE tradizionale, ma si distingue dalle soluzioni dipendenti esclusivamente dai dati CPE del NIST NVD grazie a tecniche di rilevamento avanzate che superano i limiti del matching di base. Questa architettura ibrida – tra automazione standardizzata e analisi contestuale – garantisce capacità di rilevamento solide anche durante interruzioni critiche come quella recente del NIST NVD.

Per garantire un rilevamento delle vulnerabilità resiliente e all’avanguardia, lo scanner OpenVAS di Greenbone interagisce attivamente con i servizi di rete esposti, costruendo una mappa dettagliata della superficie di attacco di una rete target. Questo comprende l’identificazione dei servizi accessibili tramite connessioni di rete, l’analisi dei prodotti in esecuzione e l’esecuzione di test specifici (VT) per ogni vulnerabilità CVE o non-CVE, verificandone attivamente la presenza. L’Enterprise Vulnerability Feed di Greenbone include oltre 180.000 VT aggiornati quotidianamente, garantendo il rilevamento tempestivo delle ultime vulnerabilità segnalate e un’individuazione rapida delle minacce emergenti.

Oltre alle scansioni attive, Greenbone integra scansioni autenticate agentless che raccolgono dati dettagliati dagli endpoint, analizzando i pacchetti software installati e confrontandoli con i CVE noti. Questo approccio garantisce un rilevamento preciso delle vulnerabilità, bypassando la dipendenza dai dati CPE arricchiti del NVD.

Punti di forza:

- Indipendenza dai dati CVE arricchiti: Greenbone garantisce il rilevamento continuo senza dipendere dai metadati arricchiti del NIST NVD, mantenendo prestazioni stabili anche durante interruzioni del database federale. Una descrizione di base di una vulnerabilità consente agli ingegneri di Greenbone di sviluppare un modulo di rilevamento.

- Rilevamento avanzato oltre il CPE: sebbene Greenbone includa uno scanner CVE con corrispondenza CPE, le sue capacità si estendono ben oltre questo approccio tradizionale, integrando metodi attivi di interazione con i target per un rilevamento più accurato.

- Mappatura della superficie di attacco: lo scanner OpenVAS di Greenbone interagisce attivamente con i servizi esposti per mappare la superficie di attacco della rete, identificando tutti i servizi raggiungibili. Le scansioni autenticate agentless raccolgono dati direttamente dagli endpoint per analizzare i pacchetti software installati, confrontandoli con i CVE noti senza dipendere dai dati CPE arricchiti.

- Resilienza alle interruzioni dell’arricchimento NVD: il rilevamento di Greenbone risulta efficace anche senza dati NVD arricchiti, perché si serve delle descrizioni CVE dei CNA per sviluppare controlli attivi precisi e valutazioni basate sulle versioni software.

L’approccio di Greenbone è pratico, efficace e resistente

Greenbone rappresenta il punto di riferimento in termini di praticità, efficacia e resilienza nel campo della gestione delle vulnerabilità. Le sue soluzioni sono progettate per fornire una protezione proattiva e affidabile contro le minacce informatiche, adattandosi a una vasta gamma di ambienti IT. Utilizzando la mappatura attiva della rete e le scansioni autenticate, le soluzioni Greenbone interagiscono direttamente con l’infrastruttura di destinazione.

Questi standard elevati permettono alle aziende di identificare le vulnerabilità in modo preciso e tempestivo, anche in ambienti complessi e distribuiti. Anche in assenza dell’arricchimento del National Vulnerability Database (NVD), i metodi di rilevamento delle vulnerabilità di Greenbone rimangono efficaci e affidabili. Gli ingegneri di Greenbone possono sviluppare controlli attivi accurati e valutazioni delle vulnerabilità basate sulla versione del prodotto, utilizzando le informazioni disponibili nei rapporti iniziali dei CVE.

Grazie a un approccio intrinsecamente resiliente nel rilevamento delle vulnerabilità, Greenbone assicura una gestione affidabile delle minacce, emergendo come punto di riferimento nel panorama della cybersecurity.

Alternative a NVD / NIST / MITRE

La problematica del MITRE rappresenta un campanello d’allarme per la sovranità digitale europea, ma l’UE ha reagito con tempestività: l’EuVD di ENISA, l’Agenzia dell’Unione per la cybersecurity, è ora operativa. Ne parleremo nel nostro prossimo articolo.